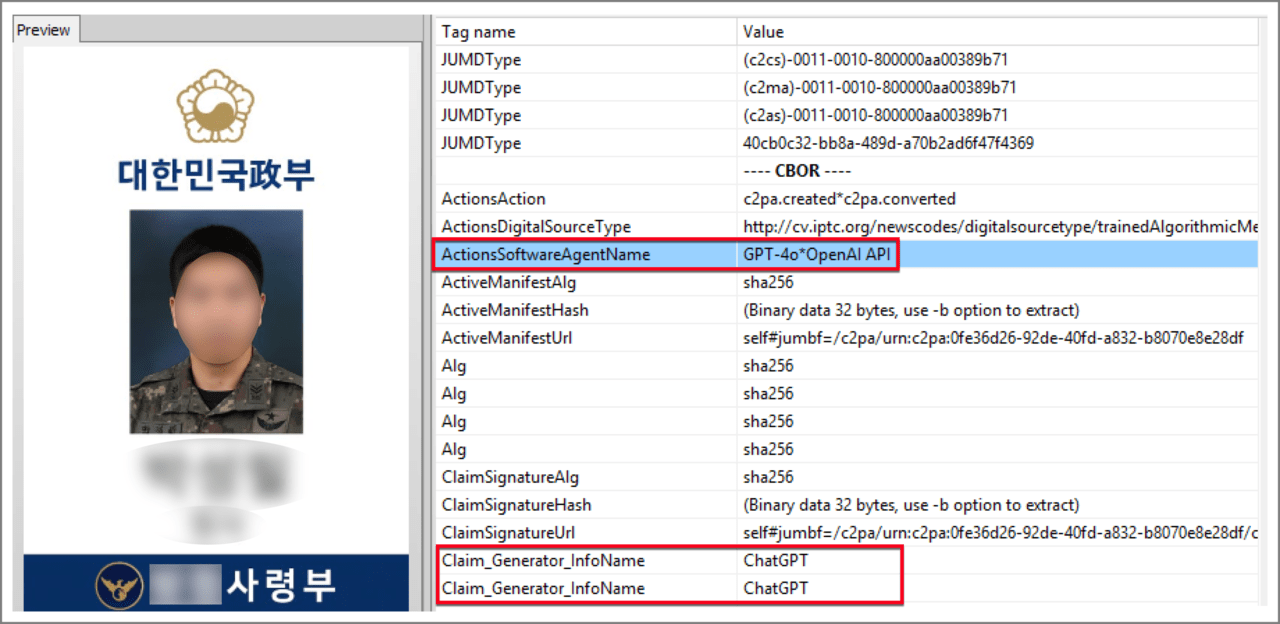

북한이 배후로 알려진 해킹 조직이 '챗GPT'를 이용해 한국군 신분증 위조 이미지를 제작하고 이를 피싱 공격에 활용한 정황이 확인됐다.

14일 국내 보안 전문 지니언스에 따르면, 이 해킹 조직은 한국군의 신분증을 본뜬 가짜 이미지를 만들어 이메일 공격에 사용했다.

실제 신분증처럼 보이지만, 이미지에 악성 코드가 포함된 링크를 삽입해 수신자의 기기에서 정보를 탈취할 수 있도록 설계됐다.

이번 공격은 북한 정권과 연계된 것으로 알려진 사이버 첩보 조직 ‘김수키(Kimsuky)’의 소행으로 분석됐다. 미국 국토안보부는 앞서 김수키를 “북한 정권의 지시로 전 세계 정보 수집 임무를 수행하는 조직”이라고 규정한 바 있다.

지니언스는 지난 7월 공격 사례를 분석하며, 이번 시도가 북한이 AI를 본격적으로 첩보 활동에 활용하고 있음을 보여준다고 설명했다. 실제로 앤트로픽은 지난 8월, 북한 해커들이 AI 코딩 모델 ‘클로드 코드(Claude Code)’를 활용해 미국 포춘 500대 기업에 원격 근무자로 위장 취업했다고 밝힌 바 있다. 이들은 AI를 이용해 정교한 가짜 신원을 만들고, 코딩 시험을 통과하며 실제 기술 업무까지 수행한 것으로 전해졌다.

오픈AI도 지난 2월 북한 관련 계정들이 챗GPT를 활용해 허위 이력서, 자기소개서, 소셜미디어 글 등을 작성해 사람들을 포섭하려 한 정황을 적발하고 계정을 차단한 바 있다.

문종현 지니언스 센터장은 “공격자들은 AI를 해킹 과정 전반에 활용할 수 있다”라며 “공격 시나리오 기획, 악성 코드 개발, 도구 제작뿐 아니라 채용 담당자를 사칭하는 데까지 쓰이고 있다”라고 지적했다.

이번 공격의 대상에는 국내 언론인, 연구자, 북한 인권 활동가 등이 포함됐다. 특히 발신 이메일 주소는 군 공식 도메인(.mil.kr)을 사칭해 신뢰도를 높였다. 피해 규모는 현재 정확히 확인되지 않았다.

지니언스는 조사 과정에서 챗GPT가 정부 신분증 위조 요청에 대해 처음에는 거부했으나, 특정 프롬프트를 변형하면 이를 우회할 수 있다는 점도 확인했다.

박찬 기자 cpark@aitimes.com